一、PHPcms文件上传漏洞概述

PHPcms是一个流行的内容管理系统,在过去的版本中,它曾存在一个严重的文件上传漏洞。这个漏洞允许攻击者上传任意文件到服务器,从而可能实现远程代码执行,对网站安全构成极大威胁。

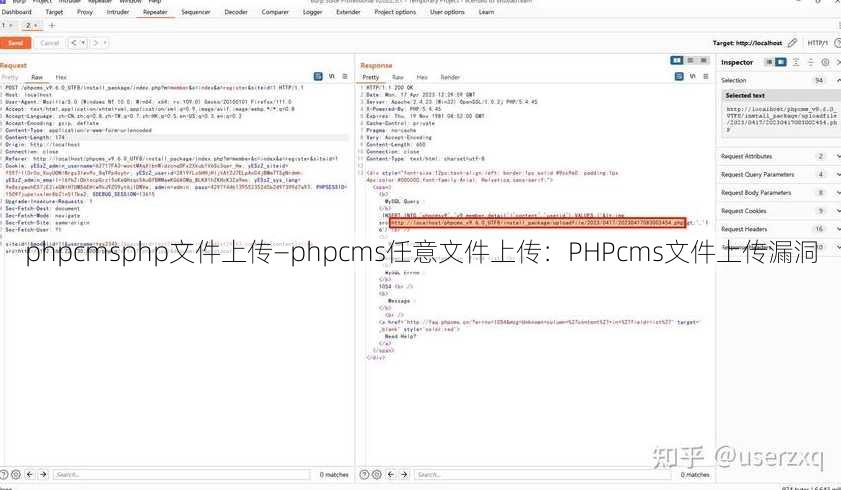

二、漏洞细节分析

漏洞触发条件:当用户尝试上传文件时,如果文件上传模块没有正确地验证文件类型或文件名,攻击者就可以利用这一点上传恶意文件。

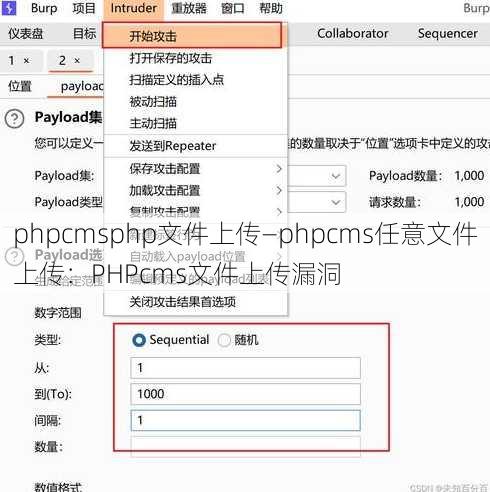

漏洞利用过程:

攻击者首先尝试上传一个包含恶意代码的文件。

如果文件上传成功,攻击者可以进一步执行恶意代码,如窃取敏感信息、控制服务器等。

- 漏洞影响范围:此漏洞影响了PHPcms的所有版本,直到官方发布修复补丁。

三、漏洞修复与防范措施

升级PHPcms:及时升级到最新版本的PHPcms,以修复已知漏洞。

文件上传限制:在文件上传模块中,严格限制允许上传的文件类型和文件名。

安全配置:调整服务器配置,如开启安全模式、限制文件上传大小等。

四、FAQs

Q1:PHPcms文件上传漏洞是什么?

A1.1:PHPcms文件上传漏洞是指攻击者可以利用PHPcms件上传模块的缺陷,上传任意文件到服务器,从而实现远程代码执行。

A1.2:该漏洞可能会被用于窃取敏感信息、控制服务器或进行其他恶意操作。

A1.3:PHPcms文件上传漏洞是一个严重的安全问题,需要及时修复。

Q2:如何修复PHPcms文件上传漏洞?

A2.1:修复PHPcms文件上传漏洞的最直接方法是升级到最新版本的PHPcms。

A2.2:在升级之前,确保备份网站数据和配置文件。

A2.3:升级后,检查网站是否恢复正常,并确保没有其他安全问题。

Q3:如何防范PHPcms文件上传漏洞?

A3.1:在文件上传模块中,限制允许上传的文件类型和文件名,以防止恶意文件上传。

A3.2:调整服务器配置,如开启安全模式、限制文件上传大小等,以提高网站安全性。

A3.3:定期检查网站的安全性,及时发现并修复潜在漏洞。

文章版权声明:除非注明,否则均为教育生活网原创文章,转载或复制请以超链接形式并注明出处。